Wie funktioniert Identitätsdiebstahl, und wie kann man sich schützen?

Identitätsdiebstahl ist ein wachsendes Problem in der digitalen Welt. Mit der Zunahme von Online-Aktivitäten und der Vernetzung von Diensten haben sich auch die Methoden der Cyberkriminellen weiterentwickelt. Die Folgen für die Betroffenen können verheerend sein!

Von finanziellen Verlusten über Rufschädigung bis hin zu rechtlichen Problemen. Dieser Artikel beleuchtet, wie Identitätsdiebstahl im Internet funktioniert und welche Maßnahmen man ergreifen kann, um sich davor bestmöglich zu schützen.

Funktionsweise des Identitätsdiebstahls

1. Phishing

Phishing ist eine der häufigsten Methoden des Identitätsdiebstahls. Hierbei senden Betrüger gefälschte E-Mails oder Nachrichten, die seriösen Unternehmen oder Institutionen sehr ähneln. Diese Nachrichten enthalten oft Links zu gefälschten Websites, auf denen Nutzer ihre persönlichen Daten eingeben sollen. Die Phishing-Mails sind so gestaltet, dass sie täuschend echt wirken, oft mit dem Logo und der Sprache des vermeintlichen Absenders. Die Betrüger nutzen oft Angst oder Dringlichkeit, um die Opfer zur schnellen Reaktion zu bewegen, z.B. durch Warnungen vor Konto-Sperrungen oder ungewöhnlichen Aktivitäten.

Hier gilt es auf jeden Fall immer die Ruhe zu bewahren. Nichts im Internet ist so wichtig als das man es sich nicht voerst mal prüfen kann! Angst schüren, und gleichzeitig Lösungen anbieten ist übrigens eine Taktik die schon immer (auch in der Politik) gut funktioniert hat. Denn dadurch erwacht in uns eine Art Fluchtinstinkt der das rationale Denken ausschaltet.

2. Malware

Malware, oder Schadsoftware, kann auf verschiedene Weisen auf einen Computer gelangen, z.B. durch das Herunterladen infizierter Dateien, den Besuch kompromittierter Websites oder durch infizierte Anhänge in E-Mails. Einmal installiert, kann Malware Tastatureingaben aufzeichnen, Daten ausspionieren und an die Angreifer weiterleiten. Es gibt verschiedene Arten von Malware, darunter Trojaner, die sich als nützliche Programme tarnen, und Keylogger (Bei einem Keylogger-Angriff zeichnet diese Software jede Tastatureingabe auf dem Gerät des Opfers auf und leitet sie an den Angreifer weiter.), die Tastatureingaben aufzeichnen. Einige fortgeschrittene Malware-Typen können sogar Sicherheitssoftware umgehen und sich tief im System verbergen.

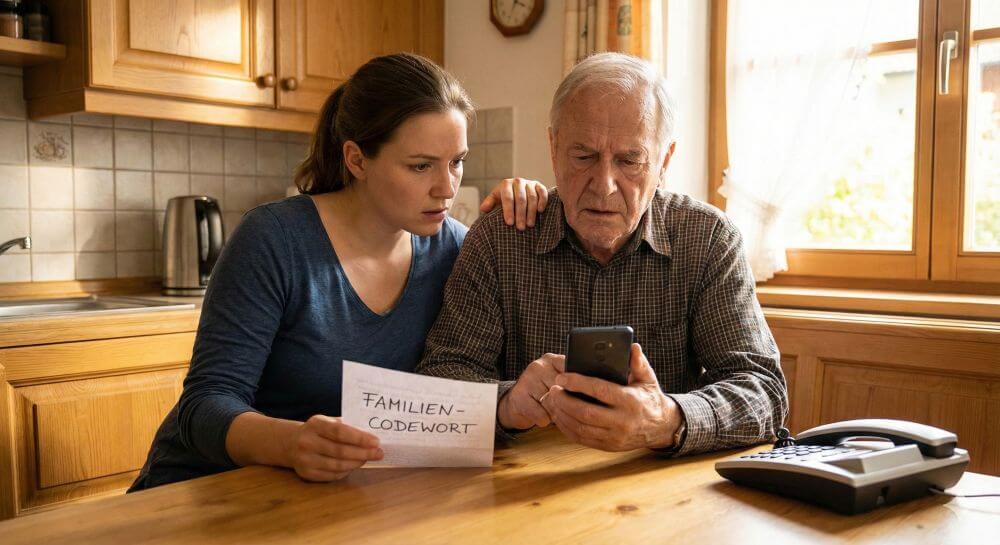

3. Social Engineering

Beim Social Engineering manipulieren Betrüger ihre Opfer, um sensible Informationen preiszugeben. Dies kann durch direkte Kommunikation wie Anrufe, E-Mails oder sogar persönliche Begegnungen geschehen, bei denen die Betrüger sich als vertrauenswürdige Personen ausgeben. Ein gängiges Beispiel ist der Anruf eines vermeintlichen IT-Mitarbeiters, der vorgibt, ein Problem lösen zu müssen und dafür die Zugangsdaten benötigt. Diese Methode nutzt die natürliche Hilfsbereitschaft und das Vertrauen der Menschen aus.

Leider hilft bei Telefonanrufen noch nicht mal die Überprüfung der Anrufernummer da Telefonnummern häufig für einen bestimmten Zeitraum ganz legal von Betrügern gemietet werden können. Das betrifft natürlich keine vorhandenen Anschlüsse, aber Vorwahlnummern zu ändern um den wahren Standort zu verschleiern ist kein Problem. Der Anrufer kann irgendwo im Ausland sitzen, angezeigt wird aber beispielsweise eine Vorwahlnummer aus Berlin, Hamburg, Frankfurt, etc.

4. Datenlecks

Datenlecks bei Unternehmen und Institutionen sind gar nicht mal so selten wie man glaubt, und häufig sind sie aber nur so “gering” das sie nicht meldefplichtig sind. Sie können dazu führen, dass große Mengen an persönlichen Informationen in die Hände von Kriminellen gelangen. Diese Daten werden oft im Darknet verkauft oder für weitere Angriffe genutzt. Datenlecks können durch Schwachstellen in der IT-Sicherheit, menschliche Fehler oder gezielte Angriffe entstehen. Unternehmen sind daher verpflichtet, strenge Sicherheitsmaßnahmen zu implementieren und ihre Systeme regelmäßig zu überprüfen.

5. Man-in-the-Middle-Angriffe

Bei Man-in-the-Middle-Angriffen (MITM) greifen Angreifer die Kommunikation zwischen zwei Parteien ab. Dies geschieht häufig durch die Kompromittierung von Netzwerken, z.B. öffentlichen WLANs, wodurch sie sensible Daten wie Login-Informationen abfangen können. Der Angreifer kann dabei den Datenverkehr manipulieren oder einfach nur abhören. Ein MITM-Angriff kann auch über gefälschte WLAN-Hotspots erfolgen, die vertrauenswürdigen Netzwerken ähneln und Nutzer zur Eingabe sensibler Informationen verleiten.

Schutzmaßnahmen gegen Identitätsdiebstahl

1. Starke Passwörter und Passwortmanager

Ein starkes Passwort sollte mindestens 12 Zeichen lang sein und eine Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen enthalten. Vermeiden Sie gängige Wörter oder persönliche Informationen wie Geburtstage. Passwortmanager können helfen, komplexe Passwörter sicher zu erstellen und zu verwalten. Diese Tools speichern Ihre Passwörter verschlüsselt und ermöglichen es Ihnen, einzigartige Passwörter für jede Website zu verwenden, ohne sie sich merken zu müssen.

2. Zwei-Faktor-Authentifizierung (2FA)

Die Zwei-Faktor-Authentifizierung fügt eine zusätzliche Sicherheitsebene hinzu, indem neben dem Passwort ein zweiter Faktor (z.B. ein einmaliger Code, der per SMS gesendet wird oder eine Authentifizierungs-App generiert) erforderlich ist. Dies erschwert es Angreifern, auch bei Kenntnis des Passworts auf das Konto zuzugreifen. Einige Dienste bieten auch die Verwendung von Hardware-Token oder biometrischen Daten wie Fingerabdrücken an.

3. Vorsicht bei E-Mails und Links

Seien Sie skeptisch gegenüber E-Mails und Nachrichten von unbekannten Absendern, insbesondere wenn sie nach persönlichen Informationen fragen oder Links enthalten. Überprüfen Sie die Echtheit der Absenderadresse und besuchen Sie Websites durch direkte Eingabe der URL in den Browser, anstatt auf Links zu klicken. Achten Sie auch auf verdächtige Anzeichen wie Grammatikfehler oder unübliche Sprache in den Nachrichten. Nutzen Sie zudem Anti-Phishing-Tools, die viele Browser und E-Mail-Programme bereits integriert haben.

4. Sicherheitssoftware verwenden

Installieren und aktualisieren Sie regelmäßig Sicherheitssoftware wie Antivirenprogramme und Firewalls. Diese können helfen, Malware zu erkennen und zu blockieren. Zusätzlich sollten Sie auch Ad-Blocker und Anti-Tracking-Software verwenden, um Ihre Privatsphäre zu schützen und die Wahrscheinlichkeit zu verringern, auf schädliche Werbung zu stoßen. Regelmäßige Sicherheitsupdates des Betriebssystems und der installierten Programme sind ebenfalls essentiell, um Sicherheitslücken zu schließen.

5. Sicheres Surfen und Netzwerke nutzen

Vermeiden Sie das Nutzen öffentlicher WLANs für sensible Transaktionen wie Online-Banking oder Einkäufe. Verwenden Sie VPNs (Virtual Private Networks), um Ihre Internetverbindung zu verschlüsseln und zu schützen, besonders wenn Sie auf öffentliche Netzwerke angewiesen sind. VPNs verbergen Ihre IP-Adresse und verschlüsseln Ihre Daten, wodurch es für Angreifer schwieriger wird, Ihre Aktivitäten zu überwachen oder abzufangen.

6. Regelmäßige Überwachung von Konten

Überprüfen Sie regelmäßig Ihre Bank- und Kreditkartenabrechnungen sowie Ihre Kreditberichte auf verdächtige Aktivitäten. Frühzeitiges Erkennen von Unregelmäßigkeiten kann helfen, Schäden zu minimieren. Melden Sie ungewöhnliche Aktivitäten sofort Ihrer Bank oder dem entsprechenden Dienstleister. Nutzen Sie zudem Benachrichtigungsdienste, die Sie bei verdächtigen Transaktionen sofort informieren.

Letztlich liegt die Verantwortung bei jedem Nutzer selbst, was eben auch bedeutet über die neuesten Bedrohungen und Schutzmaßnahmen zumindest so einigermaßen auf dem laufenden zu bleiben. Aufklärung und Sensibilisierung sind entscheidend, um sich gegen die sich ständig weiterentwickelnden Methoden der Cyberkriminellen zu wappnen. Nehmen Sie regelmäßig an Schulungen teil oder lesen Sie Fachartikel und Berichte über Cybersecurity. Unternehmen sollten ihre Mitarbeiter ebenfalls regelmäßig schulen und über aktuelle Bedrohungen informieren, um ein hohes Sicherheitsbewusstsein im gesamten Team zu gewährleisten.

Fazit

Identitätsdiebstahl im Internet ist eine ernsthafte Bedrohung, die jedoch mit den richtigen Schutzmaßnahmen erheblich verringert werden kann. Starke Passwörter, Zwei-Faktor-Authentifizierung, Vorsicht im Umgang mit E-Mails und Links sowie der Einsatz von Sicherheitssoftware sind wesentliche Schritte, um die eigene Identität im Netz zu schützen. Durch kontinuierliche Wachsamkeit und Aufklärung können wir uns effektiv gegen diese digitale Gefahr wappnen. Letztlich liegt es in unserer Verantwortung, proaktive Maßnahmen zu ergreifen und uns stets über neue Sicherheitsstrategien zu informieren, um im digitalen Zeitalter so sicher wie es eben möglich ist zu bleiben. Eine 100%ige Sicherheit gibt es niemals für nichts im Leben. Aber was man tun kann, sollte man auch tun.

Der Aufwand der dafür betrieben werden muss ist zwar nicht ganz unerheblich, aber immer noch deutlich geringer als wenn das Kind erstmal in den Brunnen gefallen ist.

Beliebte Beiträge

From assistant to agent: Microsoft’s Copilot

Copilot is growing up: Microsoft's AI is no longer an assistant, but a proactive agent. With "Vision," it sees your Windows desktop; in M365, it analyzes data as a "Researcher"; and in GitHub, it autonomously corrects code. The biggest update yet.

Never do the same thing again: How to record a macro in Excel

Tired of repetitive tasks in Excel? Learn how to create your first personal "magic button" with the macro recorder. Automate formatting and save hours – no programming required! Click here for easy instructions.

IMAP vs. Local Folders: The secret to your Outlook structure and why it matters

Do you know the difference between IMAP and local folders in Outlook? Incorrect use can lead to data loss! We'll explain simply what belongs where, how to clean up your mailbox, and how to archive emails securely and for the long term.

Der ultimative Effizienz-Boost: Wie Excel, Word und Outlook für Sie zusammenarbeiten

Schluss mit manuellem Kopieren! Lernen Sie, wie Sie Excel-Listen, Word-Vorlagen & Outlook verbinden, um personalisierte Serien-E-Mails automatisch zu versenden. Sparen Sie Zeit, vermeiden Sie Fehler und steigern Sie Ihre Effizienz. Hier geht's zur einfachen Anleitung!

Microsoft 365 Copilot in practice: Your guide to the new everyday work routine

What can Microsoft 365 Copilot really do? 🤖 We'll show you in a practical way how the AI assistant revolutionizes your daily work in Word, Excel & Teams. From a blank page to a finished presentation in minutes! The ultimate practical guide for the new workday. #Copilot #Microsoft365 #AI

Integrate and use ChatGPT in Excel – is that possible?

ChatGPT is more than just a simple chatbot. Learn how it can revolutionize how you work with Excel by translating formulas, creating VBA macros, and even promising future integration with Office.