Berechtigungen von WhatsApp einschränken

Was früher die SMS war, das wird heute per Messenger über das mobile Internet erledigt.

Und der Erfolg von Messengerdiensten war letztlich eine logische Konsequenz, da hier nicht jede Nachricht gleich ein paar Cent kostet, die sich mit der Zeit auch schnell zu ein paar Euro läppern!

Die zu übertragenden Datenmengen halten sich (zumindest solange vornehmlich Text gesendet wird) ebenfalls in Grenzen, so dass das Datenvolumen nur unwesentlich in Anpruch genommen wird.

Nun ist es allerdings so das es im Leben leider nichts wirklich umsonst gibt.

Der Preis den Sie beispielsweise bei WhatsApp zahlen ist dem Unternehmen deutlich mehr Wert als das schnelle Geld.

Es geht um Ihre Daten!

Und zwar nicht nur um solche welche Sie bei der Installation angegeben haben, sondern um sämtliche Daten (wie Fotos, Kontakte, Termine und Dokumente) die sich auf Ihrem Smartphone befinden.

Spätestens seit der Übernahme von WhatsApp durch Facebook ist der Weg eben dieser Daten in keiner Weise mehr für den Nutzer nachzuvollziehen. Es gibt natürlich auch Alternativen zu WhatsApp, aber da sie nicht diese hohe Verbreitung haben, werden sie leider kaum genutzt, trotzdem sie eine Ende zu Ende Verschlüsselung bieten, ohne den Komfort nennenswert zu beeinträchtigen.

Wie Sie die Rechte von WhatsApp und anderen Apps auf Ihrem Smartphone kontrollieren und einschränken erfahren Sie in unserem Artikel.

Berechtigungen von WhatsApp einschränken

Was früher die SMS war, das wird heute per Messenger über das mobile Internet erledigt.

Und der Erfolg von Messengerdiensten war letztlich eine logische Konsequenz, da hier nicht jede Nachricht gleich ein paar Cent kostet, die sich mit der Zeit auch schnell zu ein paar Euro läppern!

Die zu übertragenden Datenmengen halten sich (zumindest solange vornehmlich Text gesendet wird) ebenfalls in Grenzen, so dass das Datenvolumen nur unwesentlich in Anpruch genommen wird.

Nun ist es allerdings so das es im Leben leider nichts wirklich umsonst gibt.

Der Preis den Sie beispielsweise bei WhatsApp zahlen ist dem Unternehmen deutlich mehr Wert als das schnelle Geld.

Es geht um Ihre Daten!

Und zwar nicht nur um solche welche Sie bei der Installation angegeben haben, sondern um sämtliche Daten (wie Fotos, Kontakte, Termine und Dokumente) die sich auf Ihrem Smartphone befinden.

Spätestens seit der Übernahme von WhatsApp durch Facebook ist der Weg eben dieser Daten in keiner Weise mehr für den Nutzer nachzuvollziehen. Es gibt natürlich auch Alternativen zu WhatsApp, aber da sie nicht diese hohe Verbreitung haben, werden sie leider kaum genutzt, trotzdem sie eine Ende zu Ende Verschlüsselung bieten, ohne den Komfort nennenswert zu beeinträchtigen.

Wie Sie die Rechte von WhatsApp und anderen Apps auf Ihrem Smartphone kontrollieren und einschränken erfahren Sie in unserem Artikel.

1. WhatsApp Berechtigungen kontrollieren.

1. WhatsApp Berechtigungen kontrollieren.

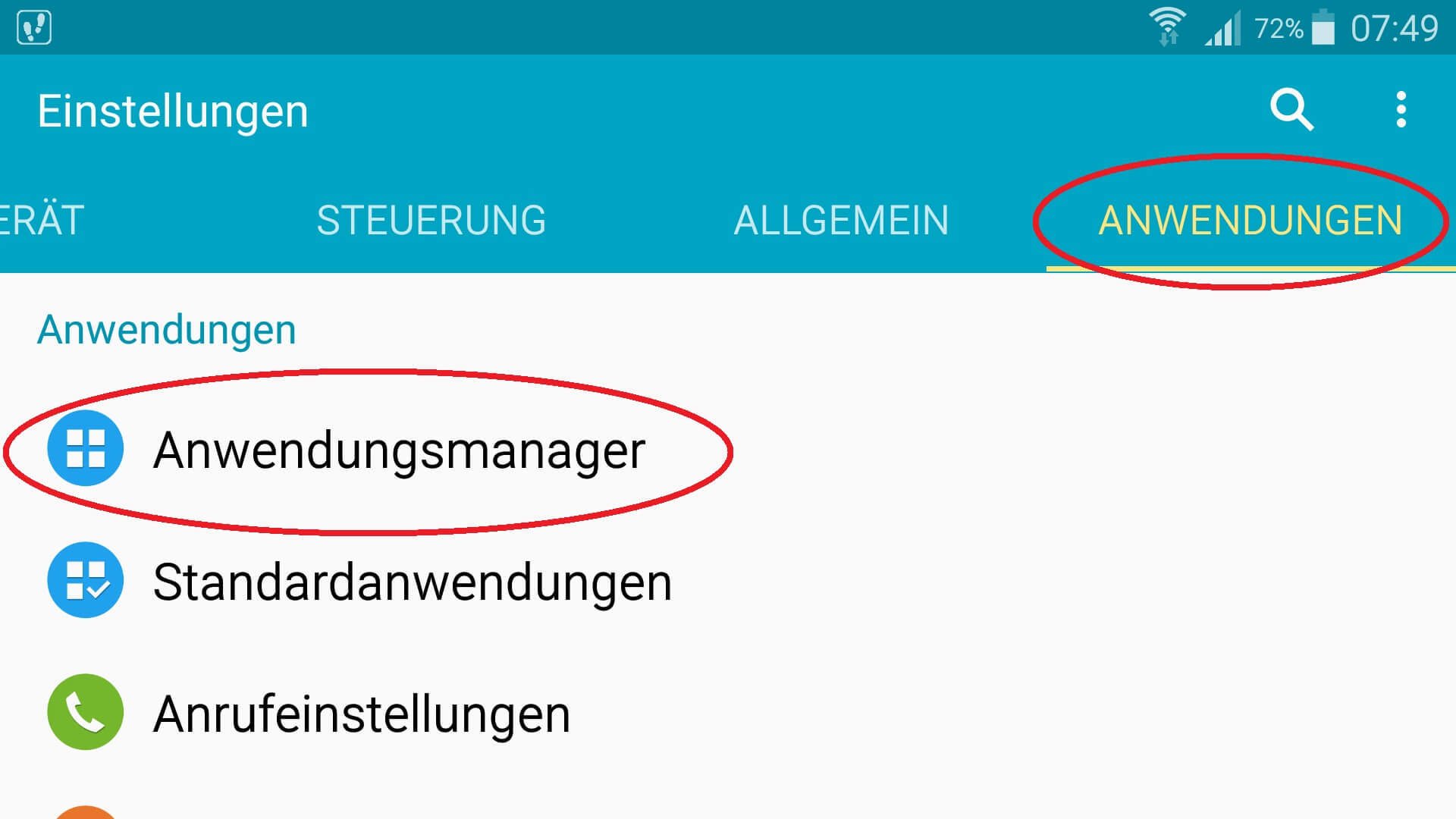

Ab Android Version 6.0 können Sie nun auch endlich mit Bordmitteln die Berechtigungen von Apps kontrollieren, und bekommen diese nicht nur einmalig bei der Installation zu Gesicht. Um die Berechtigungen von Anwendungen einzusehen und kontrollieren rufen Sie zunächst den Anwendungsmanager unter:

- „Einstellungen“ – „Anwendungen“ – „Anwendungsmanager“ auf.

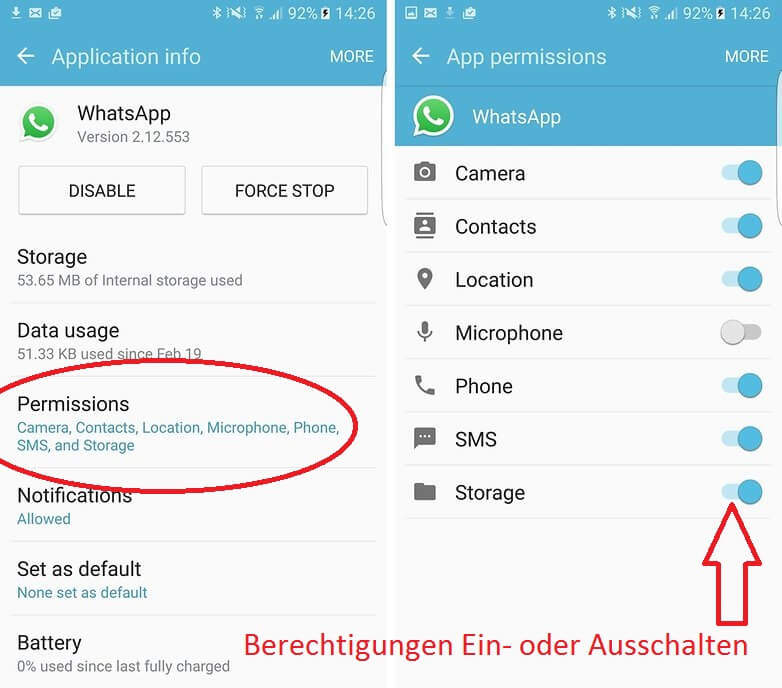

Dort werden Sie alle installierten Apps finden, die Sie nun separat anwählen können. In dem Untermenü der jeweiligen App werden die wichtigsten Daten (wie Energieverbrauch, Datennutzung, etc.) angezeigt.

- Hier wählen Sie nun den Punkt „Berechtigungen“ aus, und können diese gezielt Ein- oder Auschalten.

Siehe Abb.: (klicken zum vergrößern)

Sie haben natürlich die Möglichkeit alle Berechtigungen nach Belieben Ein- oder Auszuschalten, müssen aber ggf. mit vermindertem Funktionsumfang bis hin zur Funktionsuntüchtigkeit rechnen. Hier empfehlen wir einfach nach dem Ausschlussprinzip die Berechtigungen zu kontrollieren, und danach die Schritte einfach wieder rückgängig zu machen.

Ab Android Version 6.0 können Sie nun auch endlich mit Bordmitteln die Berechtigungen von Apps kontrollieren, und bekommen diese nicht nur einmalig bei der Installation zu Gesicht. Um die Berechtigungen von Anwendungen einzusehen und kontrollieren rufen Sie zunächst den Anwendungsmanager unter:

- „Einstellungen“ – „Anwendungen“ – „Anwendungsmanager“ auf.

Dort werden Sie alle installierten Apps finden, die Sie nun separat anwählen können. In dem Untermenü der jeweiligen App werden die wichtigsten Daten (wie Energieverbrauch, Datennutzung, etc.) angezeigt.

- Hier wählen Sie nun den Punkt „Berechtigungen“ aus, und können diese gezielt Ein- oder Auschalten.

Siehe Abb.: (klicken zum vergrößern)

Sie haben natürlich die Möglichkeit alle Berechtigungen nach Belieben Ein- oder Auszuschalten, müssen aber ggf. mit vermindertem Funktionsumfang bis hin zur Funktionsuntüchtigkeit rechnen. Hier empfehlen wir einfach nach dem Ausschlussprinzip die Berechtigungen zu kontrollieren, und danach die Schritte einfach wieder rückgängig zu machen.

2. Alternativen zu WhatsApp.

2. Alternativen zu WhatsApp.

WhatsApp ist natürlich ein sehr guter Messenger, und auch nicht zuletzt durch seine Zugänglichkeit Marktführer in diesem Bereich. Dennoch muss er sich auch Kritik in Bezug auf den nur schwer nachvollziebaren, und kontrollierbaren Umgang mit persönlichen Daten der Nutzer gefallen lassen.

Es gibt Alternativen die es besser machen:

Threema:

Stellt eine sichere Alternative zu WhatsApp dar, und richtet sich vornehmlich an Nutzer die Wert auf den Schutz Ihrer persönlichen Daten legen. Nach der Erstinstallation legen Sie ein Schlüsselpaar für die De- und Entcodierung der Ein- und Ausgehenden Nachrichten fest, und registrieren sich einmalig per E-Mail-Adresse oder Telefonnummer. Eine ausführliche Beschreibung des Funktionsumfanges und der Verschlüsselungstechnologien finden Sie im FAQ des Anbieters: Hier klicken

Hier können Sie sich den Threema Messenger für Android herunterladen: Threema Download

Telegram:

Ist im Grunde ein WhatsApp Klon mit fast identischem Funktionsumfang. Auch optisch erinnert der Messenger stark an den Platzhirsch. Ihre Kontakte werden hier ebenfalls bequem aus dem Adressbuch übernommen. Beim Thema Sicherheit kann Telegramm mit einer 256bit Verschlüsselung punkten, bleibt aber beim Datenschutz deutlich hinter Threema zurück.

Eine ausführliche FAQ finden Sie auf der Herstellerseite: Hier klicken

Hier können Sie sich den Telegram Messenger für Android herunterladen: Telegram Download

WhatsApp ist natürlich ein sehr guter Messenger, und auch nicht zuletzt durch seine Zugänglichkeit Marktführer in diesem Bereich. Dennoch muss er sich auch Kritik in Bezug auf den nur schwer nachvollziebaren, und kontrollierbaren Umgang mit persönlichen Daten der Nutzer gefallen lassen.

Es gibt Alternativen die es besser machen:

Threema:

Stellt eine sichere Alternative zu WhatsApp dar, und richtet sich vornehmlich an Nutzer die Wert auf den Schutz Ihrer persönlichen Daten legen. Nach der Erstinstallation legen Sie ein Schlüsselpaar für die De- und Entcodierung der Ein- und Ausgehenden Nachrichten fest, und registrieren sich einmalig per E-Mail-Adresse oder Telefonnummer. Eine ausführliche Beschreibung des Funktionsumfanges und der Verschlüsselungstechnologien finden Sie im FAQ des Anbieters: Hier klicken

Hier können Sie sich den Threema Messenger für Android herunterladen: Threema Download

Telegram:

Ist im Grunde ein WhatsApp Klon mit fast identischem Funktionsumfang. Auch optisch erinnert der Messenger stark an den Platzhirsch. Ihre Kontakte werden hier ebenfalls bequem aus dem Adressbuch übernommen. Beim Thema Sicherheit kann Telegramm mit einer 256bit Verschlüsselung punkten, bleibt aber beim Datenschutz deutlich hinter Threema zurück.

Eine ausführliche FAQ finden Sie auf der Herstellerseite: Hier klicken

Hier können Sie sich den Telegram Messenger für Android herunterladen: Telegram Download

Beliebte Beiträge

UEFI-Malware: Funktionsweise und Schutzmaßnahmen

UEFI-Malware infiziert die Firmware eines Computers, was sie schwer erkennbar und entfernbar macht. Schützen Sie Ihr System durch regelmäßige Firmware-Updates, Aktivierung von Secure Boot und TPM sowie spezialisierte Sicherheitssoftware. Erfahren Sie mehr über Angriffspunkte und effektive Schutzmaßnahmen.

Identitätsdiebstahl im Internet: Funktionsweise und Schutzmaßnahmen

Identitätsdiebstahl im Internet ist ein wachsendes Problem. Erfahren Sie, wie Phishing, Malware und Social Engineering funktionieren und wie Sie sich mit starken Passwörtern, Zwei-Faktor-Authentifizierung und Sicherheitssoftware effektiv schützen können. Bleiben Sie wachsam und informiert!

Microsoft beendet die Basis-Authentifizierung für Outlook

Microsoft beendet die Basis-Authentifizierung für Outlook. Diese Umstellung auf moderne Authentifizierungsverfahren wie OAuth 2.0 erhöht die Sicherheit erheblich. Erfahren Sie, wie Benutzer und Administratoren sich auf den Wechsel vorbereiten können und welche Schritte notwendig sind, um den Übergang reibungslos zu gestalten.

Wie Smart-Home Geräte uns ausspionieren

Smart-Home Geräte erleichtern den Alltag, doch sie sammeln und senden sensible Daten. In diesem Artikel beleuchten wir die Risiken der Überwachung durch Smart-Home Technologien und geben Tipps zur Absicherung Ihrer Privatsphäre.

Funklochamt in Deutschland wird abgeschafft

Das Funklochamt in Deutschland wird abgeschafft. Diese Entscheidung zielt darauf ab, den Mobilfunkausbau effizienter zu gestalten und die Netzabdeckung zu verbessern. Die Aufgaben des Amtes werden in bestehende Strukturen integriert. Welche Auswirkungen hat das auf die Mobilfunknutzer?

Amazon zieht die Zügel an: Neues Rückgaberecht

Amazon hat eine bedeutende Anpassung seiner Rückgabepolitik vorgenommen. Die neue Regelung, die ab dem 25. April in Kraft tritt, verkürzt die Rückgabefrist für Elektronikartikel auf nur noch 14 Tage. Diese Änderung stellt eine Herausforderung für Käufer und Verkäufer dar und könnte das Einkaufsverhalten nachhaltig beeinflussen.

Beliebte Beiträge

UEFI-Malware: Funktionsweise und Schutzmaßnahmen

UEFI-Malware infiziert die Firmware eines Computers, was sie schwer erkennbar und entfernbar macht. Schützen Sie Ihr System durch regelmäßige Firmware-Updates, Aktivierung von Secure Boot und TPM sowie spezialisierte Sicherheitssoftware. Erfahren Sie mehr über Angriffspunkte und effektive Schutzmaßnahmen.

Identitätsdiebstahl im Internet: Funktionsweise und Schutzmaßnahmen

Identitätsdiebstahl im Internet ist ein wachsendes Problem. Erfahren Sie, wie Phishing, Malware und Social Engineering funktionieren und wie Sie sich mit starken Passwörtern, Zwei-Faktor-Authentifizierung und Sicherheitssoftware effektiv schützen können. Bleiben Sie wachsam und informiert!

Microsoft beendet die Basis-Authentifizierung für Outlook

Microsoft beendet die Basis-Authentifizierung für Outlook. Diese Umstellung auf moderne Authentifizierungsverfahren wie OAuth 2.0 erhöht die Sicherheit erheblich. Erfahren Sie, wie Benutzer und Administratoren sich auf den Wechsel vorbereiten können und welche Schritte notwendig sind, um den Übergang reibungslos zu gestalten.

Wie Smart-Home Geräte uns ausspionieren

Smart-Home Geräte erleichtern den Alltag, doch sie sammeln und senden sensible Daten. In diesem Artikel beleuchten wir die Risiken der Überwachung durch Smart-Home Technologien und geben Tipps zur Absicherung Ihrer Privatsphäre.

Funklochamt in Deutschland wird abgeschafft

Das Funklochamt in Deutschland wird abgeschafft. Diese Entscheidung zielt darauf ab, den Mobilfunkausbau effizienter zu gestalten und die Netzabdeckung zu verbessern. Die Aufgaben des Amtes werden in bestehende Strukturen integriert. Welche Auswirkungen hat das auf die Mobilfunknutzer?

Amazon zieht die Zügel an: Neues Rückgaberecht

Amazon hat eine bedeutende Anpassung seiner Rückgabepolitik vorgenommen. Die neue Regelung, die ab dem 25. April in Kraft tritt, verkürzt die Rückgabefrist für Elektronikartikel auf nur noch 14 Tage. Diese Änderung stellt eine Herausforderung für Käufer und Verkäufer dar und könnte das Einkaufsverhalten nachhaltig beeinflussen.