Transparenz: Um diesen Blog kostenlos anbieten zu können, nutzen wir Affiliate-Links. Klickst du darauf und kaufst etwas, bekommen wir eine kleine Vergütung. Der Preis bleibt für dich gleich. Win-Win!

Smartphone-WLAN-Sicherheit: Öffentliche Hotspots vs. Heimnetzwerk

Das Smartphone hat sich zur Schaltzentrale unseres digitalen Lebens entwickelt. Wir nutzen es für vertrauliche Bankgeschäfte, private Kommunikation und den Zugriff auf Firmendaten. Dabei ist die drahtlose Verbindung über WLAN (Wi-Fi) die mit Abstand komfortabelste, aber oft auch die angreifbarste Schnittstelle. Während wir uns zu Hause meist in Sicherheit wiegen, gleichen öffentliche Hotspots oft einem digitalen Minenfeld.

In diesem Artikel analysieren wir die technischen Bedrohungen im Detail, erklären die Evolution der Verschlüsselungsstandards und liefern eine fundierte Einschätzung zur Nutzung des Smartphones im heimischen Netzwerk.

Themenübersicht

- KI-Prompts 2026: Der Master-Guide für perfekte Ergebnisse 29. Januar 2026

- KI-Phishing: Der neue Kampf um Ihre Online-Identität 29. Januar 2026

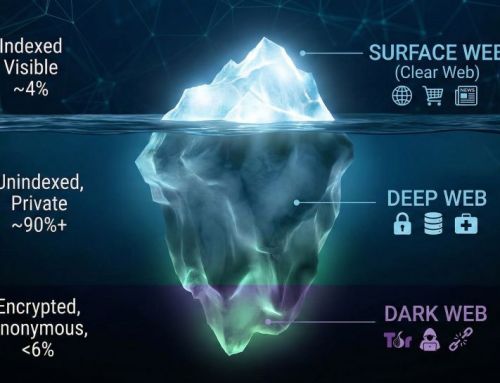

- Das Dark Web: Einblicke in die verborgene Ebene des Internets 28. Januar 2026

- Firefox 2026: Die lokale KI-Revolution – Privacy First statt Cloud-Zwang 28. Januar 2026

- Davos-Diktat, Banken-Beben & Bio-Revolution: Das war die KI-Woche (KW 4) 28. Januar 2026

Die unsichtbaren Gefahren: Wo das Risiko lauert

WLAN-Signale machen an Wänden nicht halt; sie breiten sich kugelförmig aus und sind für jeden in Reichweite empfangbar. Ohne robuste Sicherheitsvorkehrungen ist der Datenverkehr so öffentlich wie eine Postkarte. Es gibt drei primäre Angriffsszenarien, die Nutzer kennen sollten:

Der Man-in-the-Middle-Angriff (MitM)

- Bei dieser klassischen Attacke positioniert sich ein Angreifer virtuell zwischen Ihrem Smartphone und dem Zugangspunkt zum Internet (dem Router). Stellen Sie sich vor, Sie geben einen Brief an einen Postboten, der diesen öffnet, kopiert oder sogar den Inhalt verändert, bevor er ihn wieder verschließt und dem Empfänger zustellt. Technisch gesehen leitet der Angreifer den Datenverkehr über sein eigenes Gerät um. Er kann so Passwörter abfangen oder Sie auf gefälschte Webseiten umleiten, die täuschend echt aussehen (Phishing), noch bevor Ihre Bank-App den Betrug bemerkt.

Die „Evil Twin“-Strategie

- Hierbei nutzen Hacker die Bequemlichkeit der Nutzer und ihrer Geräte aus. Ein Angreifer erstellt einen WLAN-Hotspot, der exakt denselben Namen (SSID) trägt wie ein vertrauenswürdiges Netzwerk, beispielsweise „Telekom_FON“ oder „Starbucks_Guest“. Da Smartphones darauf programmiert sind, sich automatisch mit bekannten Netzwerknamen zu verbinden, loggt sich Ihr Gerät möglicherweise unwissentlich in den Hotspot des Kriminellen ein, statt in das echte Netzwerk. Sobald die Verbindung steht, läuft der gesamte Datenverkehr über den Hacker.

Packet Sniffing (Lauschen im Netzwerk)

- In unverschlüsselten Netzwerken – also solchen, die kein Passwort zur Einwahl erfordern – werden Daten im Klartext durch die Luft geschickt. Mit frei verfügbarer Software können Angreifer den gesamten Datenstrom im Netzwerk aufzeichnen und analysieren. Zwar sind moderne Webseiten meist per HTTPS verschlüsselt, doch Apps oder ältere Web-Dienste, die diese Verschlüsselung nicht sauber implementieren, geben hier sensible Metadaten, Surfgewohnheiten oder im schlimmsten Fall Login-Daten preis.

Technische Standards: WPA2 vs. WPA3

Die Sicherheit jeder WLAN-Verbindung steht und fällt mit dem verwendeten Verschlüsselungsprotokoll. Es ist wichtig, den Unterschied zwischen veralteten und modernen Standards zu verstehen.

Während das uralte WEP-Protokoll heute binnen Sekunden geknackt werden kann und in keiner Konfiguration mehr auftauchen sollte, ist WPA2 (Wi-Fi Protected Access 2) nach wie vor der weltweite Standard. Es nutzt eine starke AES-Verschlüsselung, die im Alltag als sicher gilt. Allerdings hat WPA2 eine Schwachstelle im sogenannten „Handshake“ – dem Moment, in dem sich Gerät und Router auf ein Passwort einigen. Hier waren in der Vergangenheit Attacken möglich (Stichwort: KRACK).

Die Zukunft gehört daher WPA3. Dieser neue Standard schließt die Lücken des Vorgängers durch ein Verfahren namens SAE (Simultaneous Authentication of Equals).

Der entscheidende Vorteil: Selbst wenn ein Nutzer ein vergleichsweise schwaches Passwort für sein WLAN wählt, verhindert WPA3, dass Angreifer dieses Passwort offline durch reines Ausprobieren (Brute-Force-Attacken) erraten können. Wer kann, sollte im Router daher auf „WPA2/WPA3 Mixed Mode“ oder, wenn alle Geräte es unterstützen, auf reines WPA3 umstellen.

Risikomanagement unterwegs: Öffentliche Hotspots

Öffentliche WLAN-Netze in Hotels, Zügen oder Cafés sind praktisch, aber aus technischer Sicht „untrusted Networks“ (nicht vertrauenswürdige Netzwerke). Wer sie nutzen muss, sollte mehrere Verteidigungslinien aufbauen.

Der wichtigste Schutz ist ein VPN (Virtual Private Network). Ein VPN baut einen verschlüsselten Tunnel durch das unsichere öffentliche WLAN auf. Selbst wenn ein Hacker im selben Café sitzt und den Datenverkehr mitschneidet („Sniffing“), sieht er nur einen unlesbaren Datenstrom. Der Endpunkt dieses Tunnels ist ein sicherer Server des VPN-Anbieters oder sogar der eigene Router zu Hause.

Zusätzlich sollten Sie die automatische Verbindungsfunktion deaktivieren. Smartphones senden permanent Suchanfragen („Probe Requests“) aus, um bekannte Netzwerke zu finden. Das verrät nicht nur, wo Sie schon einmal waren (z. B. „WLAN_Firma_Mueller“, „Hotel_Paris“), sondern macht das Gerät auch anfällig für die oben beschriebenen Evil-Twin-Angriffe. Löschen Sie daher regelmäßig alte WLAN-Profile oder deaktivieren Sie die Funktion „Automatisch verbinden“ für öffentliche Netze.

Ein oft übersehener Punkt ist das Tracking. Um zu verhindern, dass Kaufhäuser oder Flughafenbetreiber Bewegungsprofile von Ihnen erstellen, nutzen moderne Smartphones randomisierte MAC-Adressen. Das bedeutet, das Handy gibt sich gegenüber jedem WLAN mit einer neuen, zufälligen Hardware-Adresse aus, statt seine echte, unveränderliche Kennung zu zeigen. Diese Funktion sollte unter Android und iOS stets aktiviert bleiben.

Das Heimnetzwerk: WLAN ausschalten oder dauerhaft nutzen?

Eine häufig diskutierte Frage unter sicherheitsbewussten Anwendern ist, ob man das WLAN am Smartphone zu Hause deaktivieren sollte, um potenzielle Angriffsflächen zu minimieren.

Warum die dauerhafte Verbindung zu Hause sicher ist

Im Gegensatz zu öffentlichen Hotspots haben Sie im Heimnetzwerk die volle Kontrolle über die Umgebung („Trusted Environment“). Wenn Ihr Router auf dem aktuellen Softwarestand ist und durch ein starkes, individuelles Passwort sowie WPA2/WPA3-Verschlüsselung geschützt ist, ist das Risiko eines Angriffs von außen verschwindend gering. Ein Hacker müsste sich physisch in der Nähe Ihres Hauses befinden und dann gezielt versuchen, Ihre Verschlüsselung zu brechen – ein Aufwand, der für Durchschnittsnutzer extrem unwahrscheinlich ist.

Die Nachteile des Abschaltens

Das Deaktivieren des WLANs im eigenen Zuhause ist in der Praxis oft kontraproduktiv. Viele essenzielle Wartungsfunktionen moderner Smartphones sind auf eine stabile WLAN-Verbindung ausgelegt. Automatische Backups in die Cloud (z. B. iCloud oder Google Fotos) werden meist nur im WLAN ausgeführt, um das mobile Datenvolumen zu schonen. Schaltet man das WLAN ab, riskiert man Datenverlust bei einem Gerätedefekt, da kein aktuelles Backup vorliegt. Auch App-Updates und Sicherheits-Patches für das Betriebssystem werden oft verzögert. Zudem bricht die Verbindung zu lokalen Smart-Home-Geräten (wie Sonos-Lautsprechern oder der Lichtsteuerung) ab, da diese meist eine direkte Kommunikation im selben Netzwerk erfordern.

Die Profi-Strategie: Netzwerk-Isolierung durch das Gäste-WLAN

Wer dennoch Bedenken hat – etwa, weil ein möglicherweise mit Malware infiziertes Smartphone andere Geräte im Netzwerk (wie das NAS-Laufwerk mit den Steuerunterlagen) angreifen könnte –, sollte zur Netzwerk-Segmentierung greifen. Die meisten modernen Router bieten ein Gäste-WLAN an. Dies ist ein separates Netzwerk, das zwar Zugriff auf das Internet gewährt, aber den Zugriff auf andere Geräte im Hauptnetzwerk blockiert.

Es ist eine hervorragende Sicherheitsstrategie, nicht nur Gäste, sondern auch alle „unsicheren“ Geräte (Smartphones, Tablets und vor allem IoT-Geräte wie smarte Glühbirnen oder Saugroboter) dauerhaft in das Gäste-WLAN zu verbannen. So genießen Sie den Komfort einer WLAN-Verbindung für Updates und Surfen, schützen aber gleichzeitig Ihre sensiblen Daten auf PCs und Festplatten im Hauptnetzwerk vor potenziellen Zugriffen durch kompromittierte Apps auf dem Smartphone.

Exkurs: Wie funktioniert Netzwerk-Segmentierung?

Der Begriff „Netzwerk-Segmentierung“ klingt kompliziert, das Prinzip dahinter ist jedoch simpel. Stellen Sie sich Ihr Heimnetzwerk wie ein Wohnhaus vor.

Das Szenario ohne Segmentierung (Der „Tag der offenen Tür“)

In einem normalen Heimnetzwerk sind alle Geräte im selben „Raum“. Ihr Laptop, das Smartphone, der smarte Kühlschrank und die Überwachungskamera befinden sich alle im Wohnzimmer.

- Das Problem: Wenn ein Einbrecher (Hacker oder Virus) durch ein unsicheres Fenster (z. B. eine billige smarte Glühbirne oder eine verseuchte App auf dem Handy) hereinklettert, steht er mitten im Zimmer. Er kann sofort zum Schreibtisch gehen, wo Ihr PC mit den Bankdaten steht, oder zum Schrank mit den privaten Fotos (NAS-Laufwerk). Es gibt keine Hindernisse.

Das Szenario mit Segmentierung (Das „Gästehaus-Prinzip“)

Bei der Netzwerk-Segmentierung zieht Ihr Router eine massive Wand ein. Er teilt das Netzwerk in zwei (oder mehr) voneinander getrennte Bereiche auf:

- Das Haupt-Netzwerk (Der Tresorraum): Hier befinden sich nur Ihre vertrauenswürdigen, kritischen Geräte (PC, Laptop, Datenspeicher/NAS).

- Das Gäste-Netzwerk (Der Wintergarten): Hier befinden sich Geräte, die zwar Internet brauchen, aber nicht auf Ihre sensiblen Daten zugreifen müssen (Smarte Lampen, Staubsaugerroboter, die PlayStation und eben auch das Smartphone).

Wie funktioniert das technisch?

- Der Router fungiert als Türsteher.

- Richtung Internet: Der Router erlaubt beiden Räumen (Haupt-Netz und Gäste-Netz), nach draußen ins Internet zu gehen. Sie können also im Gäste-WLAN problemlos surfen, streamen und chatten.

- Richtung Innen: Der Router blockiert rigoros jeden Versuch eines Geräts aus dem „Wintergarten“ (Gäste-WLAN), die Tür zum „Tresorraum“ (Haupt-Netz) zu öffnen.

Warum ist das für Smartphone-Nutzer genial?

Wenn Sie Ihr Smartphone im Gäste-WLAN nutzen und sich versehentlich Malware einfangen, ist der Virus im „Wintergarten“ gefangen. Er kann zwar versuchen, sich im Netzwerk auszubreiten, prallt aber an der Mauer zum Haupt-Netzwerk ab. Ihr PC mit den Steuerunterlagen im anderen Segment bleibt unsichtbar und unberührbar für den Angreifer.

Fazit

WLAN-Sicherheit erfordert eine differenzierte Betrachtungsweise. In der Öffentlichkeit gilt das Prinzip „Zero Trust“: Misstrauen Sie jedem offenen Netzwerk und nutzen Sie konsequent VPN-Dienste sowie Tracking-Schutz.

In den eigenen vier Wänden hingegen überwiegt der Nutzen einer stabilen WLAN-Verbindung deutlich das theoretische Risiko. Solange der Router gut konfiguriert ist, können und sollten Sie das WLAN am Smartphone eingeschaltet lassen, um Updates und Backups zu gewährleisten. Wer das Sicherheitsniveau auf die Spitze treiben möchte, nutzt die Segmentierung über ein Gäste-Netzwerk, statt auf Komfort zu verzichten.

Suche nach:

Auch interessant:

Neueste Beiträge:

- KI-Prompts 2026: Der Master-Guide für perfekte Ergebnisse

- KI-Phishing: Der neue Kampf um Ihre Online-Identität

- Das Dark Web: Einblicke in die verborgene Ebene des Internets

- Firefox 2026: Die lokale KI-Revolution – Privacy First statt Cloud-Zwang

- Davos-Diktat, Banken-Beben & Bio-Revolution: Das war die KI-Woche (KW 4)

- Die Architekten des neuen Weltraumzeitalters: Wer sind die Space Innovators?

Über den Autor:

Artikelsuche nach Kategorie:

Artikelsuche nach Stichwort:

Beliebte Beiträge

Makros in Excel aktivieren und einsetzen

Michael2023-07-08T16:56:56+02:0016th, Juli, 2022|Kategorien: Excel, Microsoft Office, Office 365, Shorts & Tutorials|Schlagwörter: Excel, Excel Kalender, Excel Tabellen|

So verwenden Sie mit Microsoft Excel Makros und zeichnen dadurch Ihre Arbeitsschritte zur späteren Wiedergabe auf.

Doppelte Einträge in Excel anzeigen und entfernen | Tutorial

Michael2023-07-08T16:57:15+02:0016th, Mai, 2022|Kategorien: Excel, Allgemein, Microsoft Office, Office 365, Shorts & Tutorials|Schlagwörter: Excel, Excel Tabellen|

Wir erklären wie Sie doppelte Einträge aus Excel entfernen. Und auch wie Sie doppelte Einträge in Excel nur anzeigen aber nicht gleich löschen um im Einzelfall zu entscheiden.

Benutzerdefinierte Formatierung Excel – Zahlenformatcodes Excel

Michael2023-07-08T16:57:34+02:0021st, April, 2022|Kategorien: Excel, Allgemein, Microsoft Office, Office 365, Shorts & Tutorials|Schlagwörter: Excel, Excel Tabellen|

Wir erläutern an einem praktischen Beispiel die Bedeutung und die Einsatzmöglichkeiten der benutzerdefinierten Formatierung in Excel. Zahlenformatcodes in Excel sind kein Hexenwerk!

Seiten in Word verschieben und miteinander vertauschen

Michael2025-12-07T08:01:17+01:0017th, März, 2022|Kategorien: Word, Microsoft Office, Office 365, Shorts & Tutorials|Schlagwörter: Word, Word Briefe|

Verschieben Sie in Microsoft Word mit wenigen Schritten einfach die Seiten untereinander. Und fügen Sie auch ganz einfach neue Seiten ein.

Dynamisches Inhaltsverzeichnis in Word erstellen

Michael Suhr2023-07-08T14:51:06+02:001st, März, 2022|Kategorien: Word, Allgemein, Microsoft Office, Office 365, Shorts & Tutorials|Schlagwörter: Word, Word Briefe|

So erstellen Sie in Microsoft Word ein dynamisches Inhaltsverzeichnis richtig und durchsuchen Ihr Dokument per Klick.

Warum wird meine Excel Datei so groß?

Michael2025-12-07T08:01:21+01:003rd, Februar, 2022|Kategorien: Excel, Microsoft Office, Office 365, Shorts & Tutorials|Schlagwörter: Excel, Excel Tabellen|

So lösen Sie das Problem mit Excel Tabellen die ohne offensichtlichen Grund mehrere Megabyte Platz einnehmen.