Vertrauen ist gut, Verifizierung ist alles:

Warum Zero Trust ohne Identitätsschutz nicht funktioniert

In der traditionellen IT-Sicherheit glich ein Unternehmen einer mittelalterlichen Festung. Eine dicke Mauer (die „Firewall“) schützte ein als vertrauenswürdig geltendes internes Netzwerk („LAN“) vor der „bösen“ Außenwelt („Internet“). Dieses „Burg-und-Graben“-Modell (Castle-and-Moat) hatte eine fatale Schwäche: Sobald ein Angreifer – oder ein kompromittierter Mitarbeiter – die Mauer überwunden hatte, stand ihm das gesamte interne Netzwerk offen.

Dieses Modell ist tot.

In unserer heutigen Welt aus Cloud-Diensten, mobilen Geräten, Homeoffice und global vernetzten Lieferketten gibt es „innen“ und „außen“ nicht mehr. Der traditionelle Perimeter hat sich aufgelöst. Die Antwort auf diese neue Realität ist eine radikal andere Philosophie: Zero Trust. Und das Fundament, auf dem diese Philosophie steht, ist der Identitätsschutz.

Teil 1: Die Zero Trust-Philosophie – Traue niemandem

Zero Trust (ZT) ist kein Produkt, das man kaufen kann. Es ist ein strategisches Sicherheitsmodell, das von einer einfachen, aber radikalen Annahme ausgeht: Vertraue standardmäßig niemandem, weder innerhalb noch außerhalb deines Netzwerks.

Das Mantra lautet: „Niemals vertrauen, immer verifizieren.“

Jede Anfrage, jeder Zugriffsversuch muss als potenzielle Bedrohung behandelt werden, unabhängig davon, woher er kommt. Ein Manager, der im Büro sitzt und auf den Finanzserver zugreift, wird genauso behandelt wie ein unbekannter Hacker aus dem Internet – beide müssen ihre Identität und ihre Berechtigung jedes Mal zweifelsfrei nachweisen.

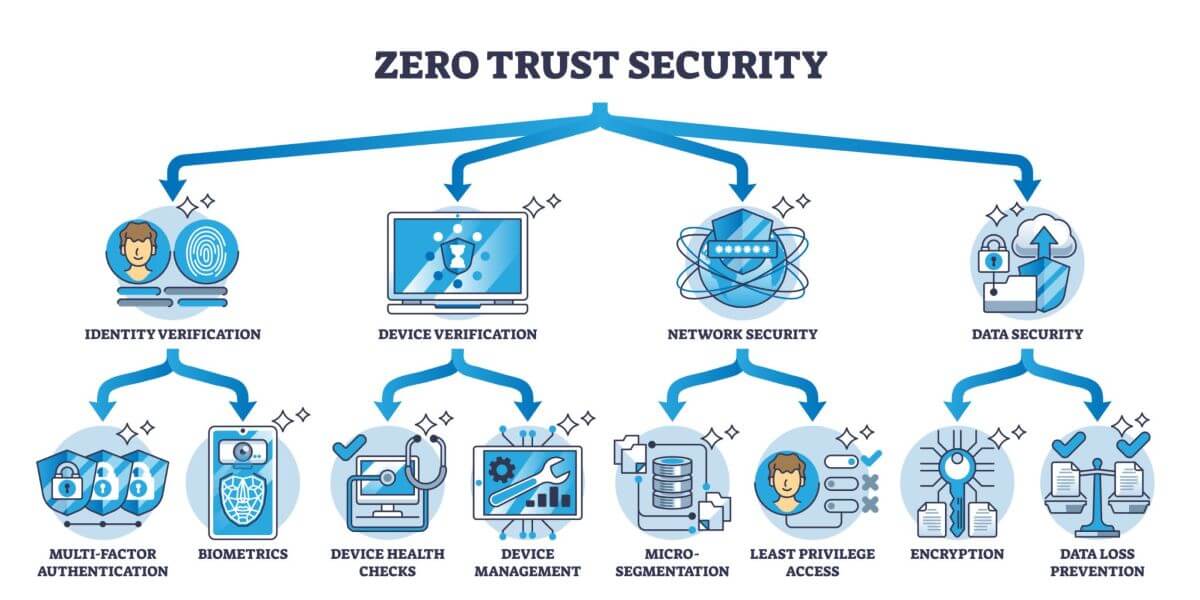

Die drei Kernprinzipien von Zero Trust sind:

- Explizit verifizieren: Authentifiziere und autorisiere jeden Zugriff basierend auf allen verfügbaren Datenpunkten (Identität, Standort, Gerätestatus, Dienst etc.).

- Prinzip der geringsten Rechte (Least Privilege): Gib Benutzern nur den minimalen Zugriff, den sie für ihre unmittelbare Aufgabe benötigen. Nicht mehr.

- Von einer Kompromittierung ausgehen (Assume Breach): Gehe davon aus, dass Angreifer bereits im Netzwerk sind. Minimiere den potenziellen Schaden durch Mikrosegmentierung und kontinuierliche Überwachung.

Teil 2: Identitätsschutz – Der neue Perimeter

Wenn das Netzwerk nicht mehr der Perimeter ist, was dann? Die Identität ist der neue Perimeter.

Wenn Zero Trust die Forderung ist („Verifiziere jeden!“), ist der Identitätsschutz die Antwort („So verifizieren wir!“). Ohne robuste Mechanismen zur Verwaltung und zum Schutz von Identitäten bleibt Zero Trust ein leeres Versprechen.

Identitätsschutz umfasst alle Technologien und Prozesse, die sicherstellen, dass ein Benutzer (oder ein Gerät oder ein Dienst) der ist, der er vorgibt zu sein, und dass er nur das tun darf, wozu er berechtigt ist.

Teil 3: Die Bausteine: Wie Identitätsschutz Zero Trust umsetzt

Zero Trust wird durch das Zusammenspiel mehrerer Identitätsschutz-Technologien realisiert.

1. Das Fundament: Multi-Faktor-Authentifizierung (MFA)

Dies ist die absolute, nicht verhandelbare Grundlage. Ein einzelnes Passwort reicht nicht aus. MFA verlangt von einem Benutzer, seine Identität durch eine Kombination von Faktoren nachzuweisen:

- Wissen: Etwas, das nur der Benutzer weiß (z.B. ein Passwort).

- Besitz: Etwas, das nur der Benutzer hat (z.B. ein Smartphone mit einer Authenticator-App oder ein USB-Sicherheitsschlüssel).

- Sein (Inhärenz): Etwas, das der Benutzer ist (z.B. ein Fingerabdruck oder ein Gesichtsscan).

In einem Zero Trust-Modell wird MFA für jeden Zugriff erzwungen, nicht nur für den ersten Login.

2. Die Schaltzentrale: Identity & Access Management (IAM)

IAM-Systeme sind das Gehirn des Identitätsschutzes. Sie sind eine zentrale Datenbank für alle Identitäten (Mitarbeiter, Partner, Kunden, aber auch Geräte und Anwendungen).

- Authentifizierung: Das IAM-System prüft: Bist du das wirklich? (z.B. durch Abfrage von Passwort + MFA-Token).

- Autorisierung: Das IAM-System prüft: Darfst du das? (z.B. durch Zuweisung von Rollen wie „Lesen“, „Schreiben“ oder „Admin“).

Hier wird das Prinzip der geringsten Rechte (Least Privilege) technisch umgesetzt.

3. Der intelligente Wächter: Kontextbasierter Zugriff (Conditional Access)

Hier verschmelzen Zero Trust und Identitätsschutz am sichtbarsten. Conditional Access ist die dynamische Durchsetzung von Zugriffsregeln in Echtzeit.

Das System stellt nicht nur die Frage „Wer bist du?“, sondern „Wer bist du in diesem Kontext?“

Ein modernes IAM-System kann Richtlinien wie diese durchsetzen:

- WENN ein Benutzer aus der „Buchhaltung“ (Identität) UND von einem bekannten, firmeneigenen Laptop (Gerätestatus) UND aus Deutschland (Standort) DANN erlaube den Zugriff auf die Finanz-App mit MFA.

- ABER WENN derselbe Benutzer (vielleicht mit gestohlenen Daten) UND von einem unbekannten Gerät UND aus einem untypischen Land (z.B. Nordkorea) DANN blockiere den Zugriff sofort und erzwinge eine Passwort-Zurücksetzung.

Dieser kontextbasierte Zugriff ist die praktische Umsetzung des „Explizit verifizieren“-Prinzips.

4. Der Hochsicherheitstrakt: Privileged Access Management (PAM)

Angreifer zielen nicht auf normale Benutzerkonten, sondern auf Administratorenkonten (Privileged Accounts). Diese „privilegierten“ Konten sind die Schlüssel zum Königreich.

PAM-Lösungen sind spezialisierte Werkzeuge, um diese Super-User-Konten zu verwalten:

- Just-in-Time (JIT) Access: Ein Admin hat nicht immer Admin-Rechte. Er muss sie für einen begrenzten Zeitraum (z.B. 30 Minuten) explizit anfordern und den Grund dafür angeben.

- Sitzungsüberwachung: Alle Aktionen eines Admins werden aufgezeichnet.

- Tresore (Vaulting): Passwörter für kritische Systeme (z.B. Datenbank-Root) werden in einem digitalen Tresor gespeichert und automatisch rotiert.

5. Der Wachhund: Verhaltensanalyse (UEBA)

Dies ist die Umsetzung des „Assume Breach“-Prinzips. User and Entity Behavior Analytics (UEBA) nutzt maschinelles Lernen, um das „normale“ Verhalten jedes Benutzers und Geräts zu erlernen.

Die KI erkennt Anomalien, die auf eine Kompromittierung hindeuten könnten:

- Warum loggt sich ein Mitarbeiter, der immer nur von 9 bis 17 Uhr arbeitet, plötzlich um 3 Uhr nachts ein?

- Warum versucht ein Marketing-Mitarbeiter, auf Entwickler-Server zuzugreifen?

- Warum lädt ein Benutzer plötzlich 100 GB an Daten herunter, obwohl er sonst nur wenige MB pro Tag bewegt?

Das System schlägt bei solchen Anomalien Alarm, selbst wenn der Angreifer gültige Anmeldedaten verwendet.

Fazit: Eine untrennbare Synergie

Zero Trust ist ohne einen robusten Identitätsschutz nur eine leere Hülle. Umgekehrt ist ein moderner Identitätsschutz ohne die Zero Trust-Philosophie nur eine Sammlung von Werkzeugen ohne übergeordnete Strategie.

- Zero Trust ist die Strategie: Vertraue niemandem.

- Identitätsschutz ist die Taktik: Nutze MFA, IAM, Conditional Access und UEBA, um Identität bei jedem einzelnen Schritt zu verifizieren.

Der Übergang zu Zero Trust ist kein Sprint, sondern eine kontinuierliche Reise. Aber es ist eine Reise, die zwingend notwendig ist – und sie beginnt und endet mit der Kontrolle und dem Schutz der digitalen Identität.

Beliebte Beiträge

Entwicklertools in Office 365 aktivieren

Schalten Sie die Entwicklertools in Excel, Word und Outlook frei. Erweitern Sie die Möglichkeiten mit zusätzlichen Funktionen in Office 365.

Text in Word diktieren und schreiben lassen

Texte in Word zu diktieren ist erheblich leichter und geht flotter als wenn Sie alles über die Tastatur eingeben müssen. Spracherkennung in Word funktioniert genauso wie externe Spracherkennungssoftware.

Die 10 wichtigsten Formeln und Funktionen in Excel

Wenn Sie Schreibtischtäter sind, dann müssen Sie zwar nicht zwingend ein Excel-Experte sein, aber es gibt ein paar Funktionen in Excel die Sie auf jeden Fall kennen sollten. Wir haben die 10 wichtigsten zusammengefasst.

Kopfzeile und Fusszeile in Word – Erste Seite anders in Word

So erstellen Sie Kopfzeilen auf der ersten Seite anders als auf den restlichen Seiten. Erstellen Sie auch eigene Fußzeilen in Word für Ihre Dokumente.

Excel Tabellen bereinigen

Ohne System erstellte Excel Tabellen vorgesetzt zu bekommen, und daraus trotzdem verwertbare Daten zu gewinnen geht mit ein paar Tricks ganz leicht.

Der Szenario Manager und die Zielwertsuche in Excel

Wie Sie in Microsoft Excel den Szenario Manager und die Zielwertsuche einsetzen können, um komplexe Sachverhalte platzsparend und übersichtlich darzustellen.