Wenn die eigene Stimme zur Waffe wird: Der Aufstieg von KI-gestütztem Audio-Betrug

Lange Zeit waren Phishing-Mails mit schlechter Grammatik das Hauptwerkzeug von Cyberkriminellen. Doch mit dem rasanten Fortschritt der generativen Künstlichen Intelligenz (KI) hat sich das Bedrohungspotenzial dramatisch gewandelt. Heute reicht ein kurzer Audio-Schnipsel aus, um die Stimme eines normalen Menschen täuschend echt zu klonen.

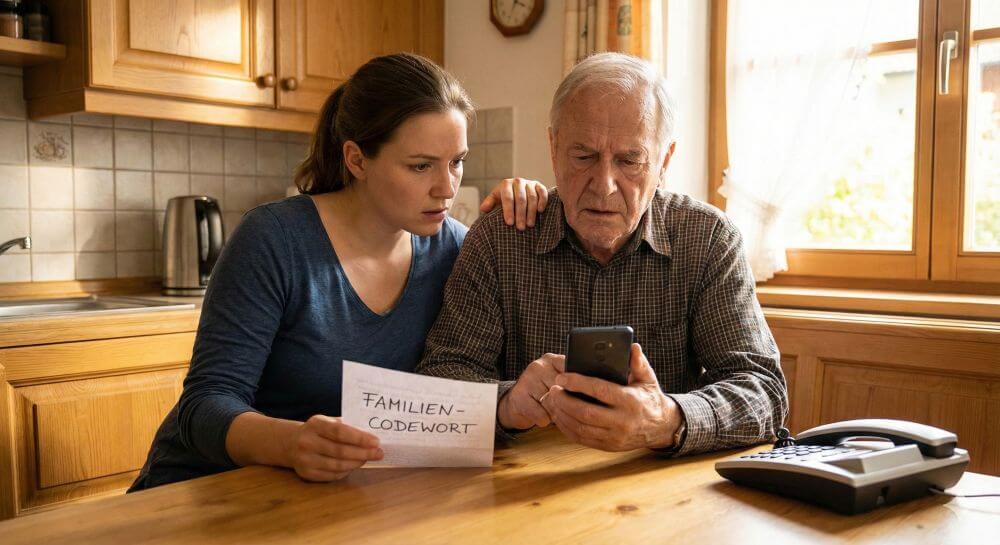

Das Phänomen, bekannt als „Voice Cloning“ oder „Deepfake Audio“, revolutioniert Betrugsmaschen wie den klassischen Enkeltrick.

Die Technologie: Drei Sekunden reichen aus

Woher die Betrüger Ihre Stimme haben

Die Betrugsszenarien

Statistiken und Risikowahrnehmung

Wie man sich schützt

Beliebte Beiträge

Kopfzeile und Fußzeile in Excel einfügen und bearbeiten

Kopfzeile und Fußzeile in Excel einzufügen ist alles andere als anwenderfreundlich. Wir zeigen Wege und Workarounds auf wie Sie es trotzdem hinbekommen.

Pivot Table und Pivot Chart in Microsoft Excel

Erstellen Sie einfach Pivot Tabellen und Pivot Charts mit Microsoft Excel, und sortieren auch große Datenmengen ohne viel Aufwand.

Excel Urlaubsplaner 2023 mit Feiertagen und Wochenenden erstellen

Wir erklären wie sich sich Ihren Excel Urlaubplaner 2023 mit Feiertagen und Wochenenden selbst erstellen, und jedes Jahr wieder verwenden können.

Excel Text und Datum verketten – Tutorial

In Excel Text und Datum zu verketten erfordert eine Kombination aus zwei Funktionen. Wir erläutern an einem praktischen Beispiel wie man es einsetzen kann.

Eigene Textbausteine in Word erstellen und speichern

Erstellen Sie sich Ihre eigenen Textbausteine in Word, speichern diese, und fügen so schnell vorgefertigte Texte und Grafiken in Ihre Dokumente ein.

Datenabfragen in Excel – Geht mit Power Query

So erstellen Sie aktive Datenabfragen durch Power Query aus verschiedensten Quellen in Excel, führen Daten aus verschiedenen Dateien und Tabellen zusammen.