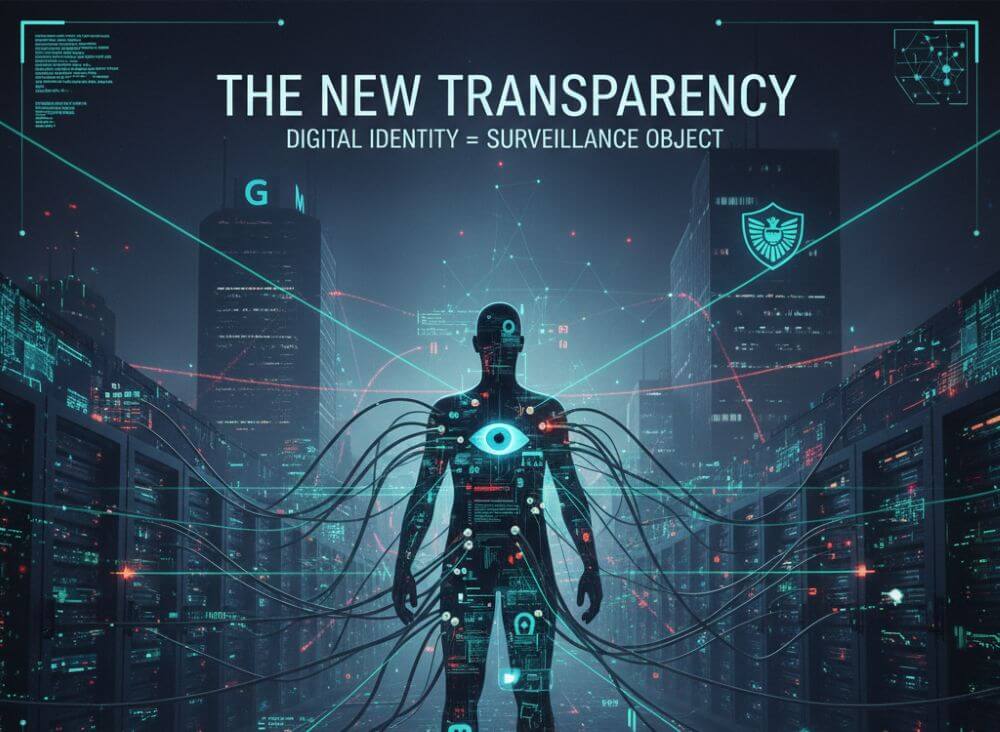

Wie die digitale Identität den Bürger zum Überwachungsobjekt macht

Wir leben in einer Ära der Bequemlichkeit. Mit einem Klick bestellen wir Essen, per Gesichtsscan entsperren wir unser Smartphone, und mit einem digitalen Zertifikat weisen wir uns bei Behörden aus. Diese Vereinfachungen basieren alle auf einem Konzept: der digitalen Identität. Sie ist der Generalschlüssel zu unserem Leben im 21. Jahrhundert. Doch während wir die Reibungslosigkeit genießen, formt sich im Hintergrund ein System, das jeden von uns in ein kalkulierbares und permanent überwachtes Objekt verwandelt.

Was ist die digitale Identität heute?

Die digitale Identität ist weit mehr als nur ein Benutzername und ein Passwort. Sie ist die Summe aller Daten, die online über eine Person existieren und ihr zugeordnet werden können.

Dazu gehören:

- Staatlich verifizierte Daten: Elektronische Personalausweise (e-ID), digitale Gesundheitsakten, Steueridentifikationsnummern und bald auch die EU-weite „Digital Identity Wallet“.

- Kommerzielle Transaktionsdaten: Jede Online-Bestellung, jede Kreditkartenzahlung, jedes gebuchte Ticket.

- Verhaltensdaten (Passiv): Unser Browserverlauf, Suchanfragen bei Google, angesehene Videos auf YouTube und unser Bewegungsprofil, erfasst durch unser Smartphone.

- Soziale Daten (Aktiv): Unsere Profile in sozialen Medien, unsere Posts, „Likes“, Kommentare und die Netzwerke, in denen wir uns bewegen.

- Biometrische Daten: Fingerabdrücke, Gesichtsscans (wie Face ID) oder Iris-Scans, die zunehmend zur Authentifizierung genutzt werden.

Der aktuelle Stand ist geprägt von einer starken Zentralisierung. Statt vieler einzelner, getrennter Identitäten (ein Konto bei Amazon, ein Konto bei der Bank, ein Ausweis) drängt die Entwicklung hin zu einer verknüpften Super-Identität. Die EU Digital Identity Wallet ist ein Paradebeispiel: Ein Ort, an dem Führerschein, Bankdaten, Rezepte und der Personalausweis gebündelt werden sollen.

Die Verlockung der Bequemlichkeit

Niemand wird gezwungen, diese Systeme zu nutzen – zumindest nicht offen. Der Zwang ist subtil und nennt sich „Convenience“ (Bequemlichkeit).

Wer sich den neuen Systemen verweigert, wird vom modernen Leben ausgeschlossen. Wer nicht online bezahlt, kann viele Dienstleistungen nicht nutzen. Wer kein Smartphone für die Zwei-Faktor-Authentifizierung verwendet, verliert den Zugang zu seinen Konten. Wer seine Daten nicht für personalisierte Werbung freigibt, sieht „irrelevante“ Inhalte.

Wir tauschen bereitwillig unsere Privatsphäre gegen Effizienz. Wir geben unsere intimsten Daten preis, um ein paar Sekunden beim Login zu sparen. Diese Bequemlichkeit ist das „Schmiermittel“ für die Akzeptanz der Überwachungsarchitektur.

Die zwei Säulen der Überwachung

Wenn die digitale Identität der Schlüssel ist, wer hält dann die Schlüssel? Die Überwachung des Bürgers stützt sich auf zwei mächtige Akteure: Konzerne und den Staat.

1. Der gläserne Konsument: Überwachungskapitalismus

Für Technologiekonzerne wie Google, Meta (Facebook/Instagram), Amazon und Apple sind Daten das, was Öl im 20. Jahrhundert war. Ihr Geschäftsmodell basiert auf der Vorhersage menschlichen Verhaltens.

Unsere digitale Identität – angereichert durch unser Klickverhalten, unsere Suchanfragen und unsere „Likes“ – wird genutzt, um detaillierte psychologische Profile zu erstellen. Diese Profile dienen nicht nur dazu, uns die „richtige“ Werbung zu zeigen. Sie dienen dazu, unser Verhalten zu manipulieren. Algorithmen entscheiden, welche Nachrichten wir sehen, welche Produkte uns vorgeschlagen werden und sogar, welche politischen Ansichten uns präsentiert werden. Der Bürger ist hier kein Kunde mehr, sondern das Produkt, das an Werbetreibende verkauft wird.

2. Der gläserne Bürger: Staatliche Kontrolle

Parallel zur kommerziellen Datensammlung rüstet der Staat auf. Unter dem Vorwand der „Sicherheit“ (Terrorismusbekämpfung, Kriminalprävention) und der „Effizienz“ (Digitalisierung der Verwaltung) werden immer mehr Datenpunkte zentralisiert.

Wenn staatliche Stellen (Polizei, Geheimdienste, Finanzämter) beginnen, die kommerziell gesammelten Daten mit den staatlichen Registerdaten (e-ID, Gesundheitsakte, Steuerdaten) zu verknüpfen, entsteht ein vollständiges Bild des Bürgers.

- Wo bewegt er sich (Handydaten)?

- Mit wem kommuniziert er (Metadaten)?

- Wofür gibt er Geld aus (Bankdaten)?

- Wie ist sein Gesundheitszustand (e-Akte)?

- Welche politische Meinung hat er (Social Media)?

In dem Moment, in dem all diese Datenpunkte auf eine digitale Identität zusammenlaufen, wird der Bürger transparent.

Vom Subjekt zum Objekt: Die Gefahr der Verknüpfung

Die wahre Gefahr liegt nicht in der Existenz einer einzelnen Information – etwa einer Adresse oder einer Kaufhistorie. Die Gefahr entsteht durch die Verknüpfung (Korrelation) all dieser Datenpunkte.

Eine Person ist nicht mehr ein Mensch mit freiem Willen, sondern ein „Objekt“, dessen Verhalten mit hoher Wahrscheinlichkeit vorhergesagt werden kann.

Verlust der Autonomie: Wenn ein Algorithmus basierend auf meinem Gesundheitsprofil und meinem Kaufverhalten (z.B. Kauf von Alkohol) meine Kreditwürdigkeit herabstuft oder meine Versicherungsprämie erhöht, werde ich fremdgesteuert.

„Pre-Crime“ und soziale Steuerung: Systeme können „vorhersagen“, wer möglicherweise kriminell wird, wer seine Steuern nicht zahlt oder wer „unerwünschte“ Ansichten vertritt. Dies öffnet Tür und Tor für „Social Scoring“ (Sozialkreditsysteme), wie sie in China bereits erprobt werden. Wer sich „falsch“ verhält, verliert den Zugang zu Krediten, Reisen oder Studienplätzen.

Einschüchterung (Chilling Effects): Wenn ich weiß, dass jede meiner Handlungen (jede Suchanfrage, jeder Chat) potenziell überwacht und meiner digitalen Identität zugeordnet wird, beginne ich, mich selbst zu zensieren. Ich vermeide es, kontroverse Themen zu recherchieren oder Kritik zu äußern. Die Demokratie lebt von der Möglichkeit des unbeobachteten Austauschs – diese Möglichkeit schwindet.

Fazit

Die digitale Identität ist ein zweischneidiges Schwert. Sie bietet unbestreitbare Vorteile in einer vernetzten Welt. Doch in ihrer aktuellen Form – zentralisiert, datenhungrig und von Konzernen und Staaten kontrolliert – ist sie das perfekte Werkzeug zur Schaffung des „gläsernen Bürgers“.

Wir bewegen uns auf eine Gesellschaft zu, in der Anonymität als verdächtig gilt und jede Abweichung von der Norm sofort registriert wird. Der Bürger wird vom autonomen Subjekt zum verwalteten Objekt degradiert, dessen Leben optimiert, monetarisiert und kontrolliert wird. Die Frage ist nicht mehr, ob wir überwacht werden, sondern nur noch, wie wir den unvermeidlichen Rest an Privatsphäre verteidigen, der uns noch bleibt.

Beliebte Beiträge

Vom Assistenten zum Agenten: Der Copilot von Microsoft

Copilot wird erwachsen: Microsofts KI ist kein Assistent mehr, sondern ein proaktiver Agent. Mit "Vision" sieht er Ihren Windows-Desktop, in M365 analysiert er als "Researcher" Daten und in GitHub korrigiert er Code autonom. Das größte Update bisher.

Nie wieder das Gleiche tun: So nehmen Sie ein Makro in Excel auf

Genervt von repetitiven Aufgaben in Excel? Lernen Sie, wie Sie mit dem Makro-Rekorder Ihren ersten persönlichen "Magie-Knopf" erstellen. Automatisieren Sie Formatierungen und sparen Sie Stunden – ganz ohne zu programmieren! Hier geht's zur einfachen Anleitung.

IMAP vs. Lokale Ordner: Das Geheimnis Ihrer Outlook-Struktur und warum es wichtig ist

Kennen Sie den Unterschied zwischen IMAP- und lokalen Ordnern in Outlook? Falsche Nutzung kann zu Datenverlust führen! Wir erklären einfach, was wohin gehört, wie Sie Ihr Postfach aufräumen und E-Mails sicher & langfristig archivieren.

Der ultimative Effizienz-Boost: Wie Excel, Word und Outlook für Sie zusammenarbeiten

Schluss mit manuellem Kopieren! Lernen Sie, wie Sie Excel-Listen, Word-Vorlagen & Outlook verbinden, um personalisierte Serien-E-Mails automatisch zu versenden. Sparen Sie Zeit, vermeiden Sie Fehler und steigern Sie Ihre Effizienz. Hier geht's zur einfachen Anleitung!

Microsoft 365 Copilot in der Praxis: Ihr Guide für den neuen Arbeitsalltag

Was kann Microsoft 365 Copilot wirklich? 🤖 Wir zeigen praxisnah, wie der KI-Assistent Ihren Arbeitsalltag in Word, Excel & Teams revolutioniert. Vom leeren Blatt zur fertigen Präsi in Minuten! Der ultimative Praxis-Guide für den neuen Arbeitsalltag. #Copilot #Microsoft365 #KI

ChatGPT in Excel integrieren und verwenden – Geht das?

ChatGPT ist mehr als nur ein einfacher Chatbot. Erfahren Sie, wie es Ihre Arbeit mit Excel revolutionieren kann, indem es Formeln übersetzt, VBA-Makros erstellt und sogar eine zukünftige Integration in Office in Aussicht stellt.