Verteilerlisten in Outlook erstellen – Kontakte verwalten

Je länger Sie mit Outlook arbeiten, umso größer wird im Laufe der Zeit auch Ihre Kontakteliste werden.

Daher kann es durchaus sinnvoll sein die Kontakte in Gruppen zu organisieren, um später bei E-Mails mit mehreren Empfängern nicht alle einzeln auswählen zu müssen, sondern stattdessen eine Empfängergruppe dafür einzusetzen.

Wie Sie Verteilerlisten in Microsoft Outlook erstellen und bearbeiten können erfahren Sie in unserem Artikel.

Verteilerlisten in Outlook erstellen – Kontakte verwalten

Je länger Sie mit Outlook arbeiten, umso größer wird im Laufe der Zeit auch Ihre Kontakteliste werden.

Daher kann es durchaus sinnvoll sein die Kontakte in Gruppen zu organisieren, um später bei E-Mails mit mehreren Empfängern nicht alle einzeln auswählen zu müssen, sondern stattdessen eine Empfängergruppe dafür einzusetzen.

Wie Sie Verteilerlisten in Microsoft Outlook erstellen und bearbeiten können erfahren Sie in unserem Artikel.

1. Neue Verteilerliste erstellen.

1. Neue Verteilerliste erstellen.

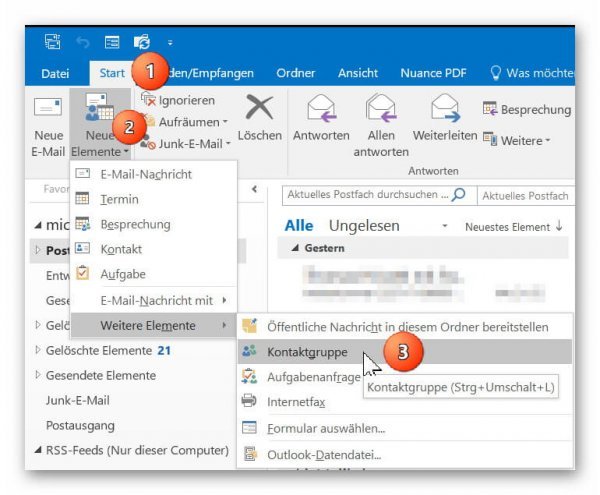

Gehen Sie in Outlook im Register “Start” auf “Neue Elemente” – “Weitere Elemente”

dort auf “Kontaktgruppe” und fügen dadurch eine neue Kontaktgruppe zu Ihrem Adressbuch hinzu.

Als nächstes vergeben Sie Ihrer neuen Kontaktgruppe einen Namen (z.B. Familie, Freunde, Kollegen, etc.)

Siehe Abb.: (klicken zum vergrößern)

Gehen Sie in Outlook im Register “Start” auf “Neue Elemente” – “Weitere Elemente”

dort auf “Kontaktgruppe” und fügen dadurch eine neue Kontaktgruppe zu Ihrem Adressbuch hinzu.

Als nächstes vergeben Sie Ihrer neuen Kontaktgruppe einen Namen (z.B. Familie, Freunde, Kollegen, etc.)

Siehe Abb.:

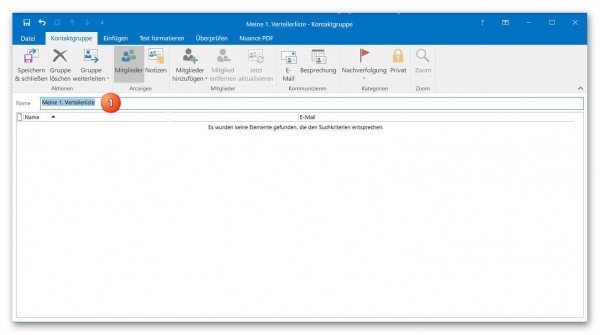

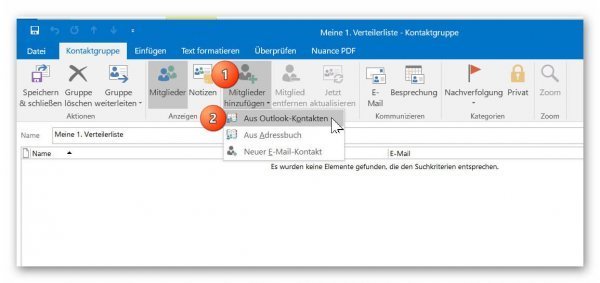

2. Kontakte zu Verteilerliste hinzufügen.

2. Kontakte zu Verteilerliste hinzufügen.

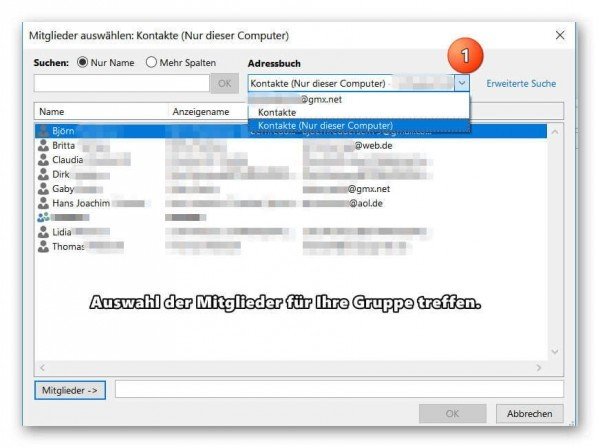

Sie können nun Ihre Kontakte aus Ihren bestehenden Outlook Kontakten zu Ihrer Verteilerliste hinzufügen, oder neue Kontakte erstellen.

Falls Sie in Ihrem Adressbuch einige Einträge vermissen sollten, prüfen Sie ob ggf. mehrere Adressbücher angelegt wurden, und wählen dann darüber die fehlenden Einträge per Doppelklick aus.

Siehe Abb. (klicken zum vergrößern)

Sie können nun Ihre Kontakte aus Ihren bestehenden Outlook Kontakten zu Ihrer Verteilerliste hinzufügen, oder neue Kontakte erstellen.

Falls Sie in Ihrem Adressbuch einige Einträge vermissen sollten, prüfen Sie ob ggf. mehrere Adressbücher angelegt wurden, und wählen dann darüber die fehlenden Einträge per Doppelklick aus.

Siehe Abb.:

3. E-Mail an Verteilerliste in Outlook senden.

3. E-Mail an Verteilerliste in Outlook senden.

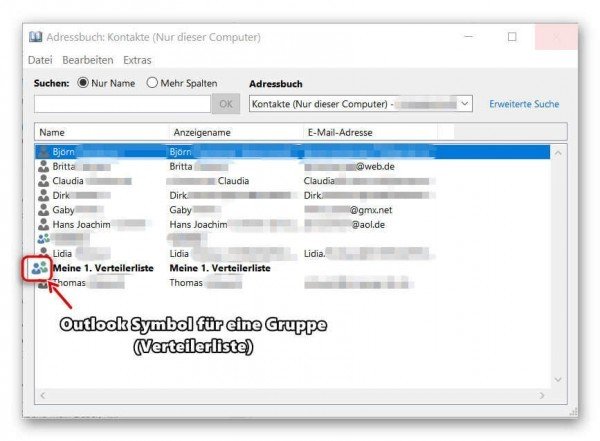

Nachdem Sie Ihre Verteilerliste erfolgreich erstellt haben, finden Sie diese nun als zusätzliche Einträge in Ihrem Adressbuch wieder.

Dabei werden die in der Gruppe enthaltenen Kontakte natürlich auch weiterhin als Einzeleinträge angezeigt, damit Sie diese immer auch gezielt als E-Mail Empfänger auswählen können.

Um nun eine E-Mail an eine Ihre Verteilerlisten zu senden klicken Sie einfach wie gewohnt auf “Neue E-Mail” und im Adressbuch doppelt links auf Ihre Kontaktgruppe.

Um die Verteilerliste vor dem Senden zur Sicherheit nochmal zu überprüfen, können Sie diese bei der Auswahl direkt im Adressbuch per Doppelklick öffnen, und ggf. auch noch weitere Mitglieder zu der Liste hinzufügen oder entfernen.

Siehe Abb.: (klicken zum vergrößern)

Nachdem Sie Ihre Verteilerliste erfolgreich erstellt haben, finden Sie diese nun als zusätzliche Einträge in Ihrem Adressbuch wieder.

Dabei werden die in der Gruppe enthaltenen Kontakte natürlich auch weiterhin als Einzeleinträge angezeigt, damit Sie diese immer auch gezielt als E-Mail Empfänger auswählen können.

Um nun eine E-Mail an eine Ihre Verteilerlisten zu senden klicken Sie einfach wie gewohnt auf “Neue E-Mail” und im Adressbuch doppelt links auf Ihre Kontaktgruppe.

Um die Verteilerliste vor dem Senden zur Sicherheit nochmal zu überprüfen, können Sie diese bei der Auswahl direkt im Adressbuch per Doppelklick öffnen, und ggf. auch noch weitere Mitglieder zu der Liste hinzufügen oder entfernen.

Siehe Abb.: (klicken zum vergrößern)

Beliebte Beiträge

Amazon zieht die Zügel an: Neues Rückgaberecht

Amazon hat eine bedeutende Anpassung seiner Rückgabepolitik vorgenommen. Die neue Regelung, die ab dem 25. April in Kraft tritt, verkürzt die Rückgabefrist für Elektronikartikel auf nur noch 14 Tage. Diese Änderung stellt eine Herausforderung für Käufer und Verkäufer dar und könnte das Einkaufsverhalten nachhaltig beeinflussen.

EU-Staaten drängen auf Realisierung der Chatkontrolle

In einem jüngsten Vorstoß zur Bekämpfung von Missbrauchsmaterial im Internet drängen EU-Staaten auf die Realisierung der Chatkontrolle. Die Maßnahme, die auf das Scannen von Nachrichten abzielt, löst eine intensive Debatte über Datenschutz und Überwachung aus.

Ordnerrücken in Microsoft Word erstellen – Schritt für Schritt-Anleitung

Diese Anleitung zeigt Ihnen, wie Sie in wenigen Schritten einen Ordnerrücken DIN A4 in Microsoft Word erstellen. Perfekt für die Organisation im Büro oder Zuhause, hilft Ihnen dieser Ratgeber, Ihre Dokumente stilvoll und übersichtlich zu ordnen.

Wie Google Missbrauch durch KI-gestützte Anzeigen aufdeckt

In einem beispiellosen KI-Wettrennen stellt Google seine neuesten Technologien vor, um KI-Anzeigenmissbrauch zu entdecken. Dieser Artikel beleuchtet, wie mit KI-gestützten Tools gegen betrügerische Aktivitäten vorgegangen wird und welche Herausforderungen dabei bestehen.

Nebenkostenprivileg – Alternativen zum Kabelfernsehen

Das Nebenkostenprivileg ist gefallen, und die Zeit läuft ab. Dieser Artikel vergleicht die beliebtesten Optionen wie Streaming-Dienste, Satelliten-TV und digitales Antennenfernsehen. Erfahren Sie mehr über die Vor- und Nachteile jeder Alternative.

ChatGPT in Excel integrieren und verwenden – Geht das?

ChatGPT ist mehr als nur ein einfacher Chatbot. Erfahren Sie, wie es Ihre Arbeit mit Excel revolutionieren kann, indem es Formeln übersetzt, VBA-Makros erstellt und sogar eine zukünftige Integration in Office in Aussicht stellt.

Beliebte Beiträge

Amazon zieht die Zügel an: Neues Rückgaberecht

Amazon hat eine bedeutende Anpassung seiner Rückgabepolitik vorgenommen. Die neue Regelung, die ab dem 25. April in Kraft tritt, verkürzt die Rückgabefrist für Elektronikartikel auf nur noch 14 Tage. Diese Änderung stellt eine Herausforderung für Käufer und Verkäufer dar und könnte das Einkaufsverhalten nachhaltig beeinflussen.

EU-Staaten drängen auf Realisierung der Chatkontrolle

In einem jüngsten Vorstoß zur Bekämpfung von Missbrauchsmaterial im Internet drängen EU-Staaten auf die Realisierung der Chatkontrolle. Die Maßnahme, die auf das Scannen von Nachrichten abzielt, löst eine intensive Debatte über Datenschutz und Überwachung aus.

Ordnerrücken in Microsoft Word erstellen – Schritt für Schritt-Anleitung

Diese Anleitung zeigt Ihnen, wie Sie in wenigen Schritten einen Ordnerrücken DIN A4 in Microsoft Word erstellen. Perfekt für die Organisation im Büro oder Zuhause, hilft Ihnen dieser Ratgeber, Ihre Dokumente stilvoll und übersichtlich zu ordnen.

Wie Google Missbrauch durch KI-gestützte Anzeigen aufdeckt

In einem beispiellosen KI-Wettrennen stellt Google seine neuesten Technologien vor, um KI-Anzeigenmissbrauch zu entdecken. Dieser Artikel beleuchtet, wie mit KI-gestützten Tools gegen betrügerische Aktivitäten vorgegangen wird und welche Herausforderungen dabei bestehen.

Nebenkostenprivileg – Alternativen zum Kabelfernsehen

Das Nebenkostenprivileg ist gefallen, und die Zeit läuft ab. Dieser Artikel vergleicht die beliebtesten Optionen wie Streaming-Dienste, Satelliten-TV und digitales Antennenfernsehen. Erfahren Sie mehr über die Vor- und Nachteile jeder Alternative.

ChatGPT in Excel integrieren und verwenden – Geht das?

ChatGPT ist mehr als nur ein einfacher Chatbot. Erfahren Sie, wie es Ihre Arbeit mit Excel revolutionieren kann, indem es Formeln übersetzt, VBA-Makros erstellt und sogar eine zukünftige Integration in Office in Aussicht stellt.